Ransomware'in Sisteminize Verdiği Hasar

Ransomware, dosyalarınızı şifreleyerek erişilemez hale getiren ve şifre çözme karşılığında fidye talep eden kötü amaçlı yazılımdır. 2023 yılında küresel ransomware saldırılarının ortalama maliyeti 4.54 milyon dolara ulaştı ve saldırılar her geçen gün daha sofistike hale geliyor.

Ransomware Türleri ve Çalışma Mekanizmaları

Crypto Ransomware (Şifreleme Türü)

En yaygın ransomware türüdür. AES-256 veya RSA-2048 gibi güçlü şifreleme algoritmalarıyla dosyalarınızı şifreler. WannaCry, Locky, CryptoLocker bu kategoriye girer. Şifreleme işlemi genellikle .docx, .xlsx, .pdf, .jpg gibi kullanıcı dosyalarını hedef alır.

Locker Ransomware (Kilitleme Türü)

Dosyaları şifrelemek yerine tüm işletim sistemine erişimi engeller. Winlocker ve Android cihazları hedef alan Police Ransomware bu gruba dahildir. Kullanıcı arayüzüne erişimi tamamen kapatır ve bir fidye ekranı gösterir.

Scareware (Korkutma Yazılımı)

Sahte antivirüs uyarıları veya tehdit mesajları gösterir. Gerçekte sisteme ciddi zarar vermez ama kullanıcıyı ödeme yapmaya zorlar. Teknik bilgisi olmayan kullanıcılar için etkilidir.

Doxware (Leak Ransomware)

Dosyaları şifrelemekle kalmaz, hassas verileri sızdırmakla tehdit eder. REvil ve Maze gibi gruplar bu yöntemi kullanır. Özellikle kurumsal saldırılarda çifte şantaj yapılır.

Ransomware Bulaşma Yolları

Phishing E-postaları

Saldırganlar meşru görünen e-postalar gönderir. Ek dosyadaki .exe, .zip veya .js uzantılı dosyalar zararlı kodu içerir. Makro içeren Office dokümanları da yaygın bir vektördür. E-postadaki bağlantılar exploit kit barındıran sitelere yönlendirir.

RDP (Remote Desktop Protocol) Sömürüsü

Zayıf şifreli veya yamalar uygulanmamış RDP bağlantıları hedef alınır. Port 3389 üzerinden brute force saldırıları yapılır. RDP erişimi ele geçirildikten sonra manuel olarak ransomware yüklenir veya ağ içinde lateral movement yapılır.

Yazılım Güvenlik Açıkları

EternalBlue gibi SMB protokolü açıkları kullanılır. Güncel tutulmayan işletim sistemleri ve uygulamalar hedeflenir. Özellikle Windows 7 ve Server 2008 gibi desteği kesilmiş sistemler risk taşır.

Kötü Amaçlı Reklamlar (Malvertising)

Meşru web sitelerindeki reklam ağları üzerinden zararlı kod enjekte edilir. Drive-by download yöntemiyle kullanıcı fark etmeden indirme başlatılır. JavaScript tabanlı exploit'ler tarayıcı güvenlik açıklarından faydalanır.

Ransomware'den Korunma Yöntemleri

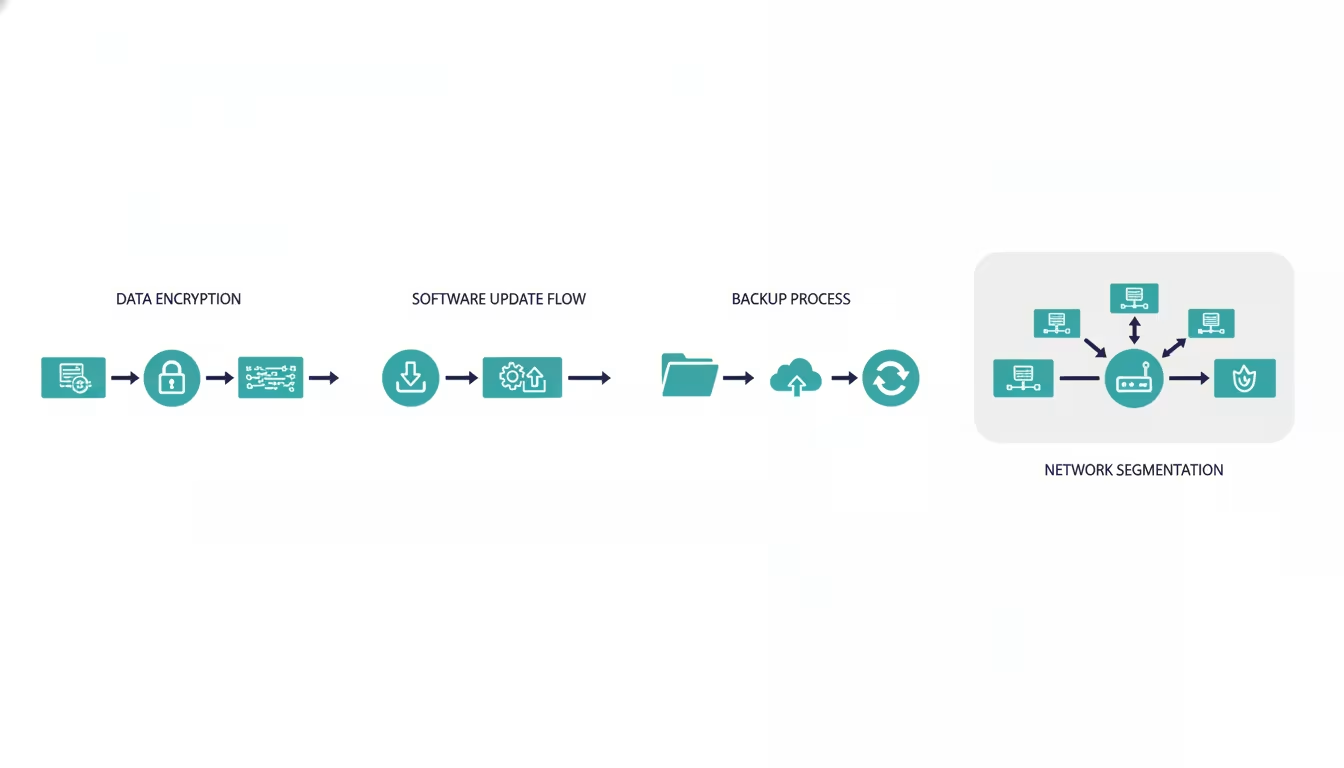

Düzenli ve Çoklu Yedekleme Stratejisi

3-2-1 kuralını uygulayın: 3 kopya, 2 farklı ortam, 1 harici lokasyon. Yedekleri ana ağdan izole edin, sadece yedekleme sırasında bağlanın. Windows'ta Volume Shadow Copy servisini aktif tutun ama yalnızca buna güvenmeyin çünkü modern ransomware'ler bunu hedefler.

Yedekleme yazılımında immutable backup özelliğini etkinleştirin. Veeam kullanıyorsanız: Backup Job Properties > Storage > Advanced > Configure secondary destinations for this job ayarından immutable flag ekleyin. Linux sistemlerde rsync ile günlük yedek alırken: rsync -avz --delete /source/ /backup/$(date +%Y%m%d)/ komutunu cron job olarak ayarlayın.

Ağ Segmentasyonu ve Güvenlik Duvarı Yapılandırması

VLAN'lar oluşturarak kritik sistemleri izole edin. Misafir ağını, kullanıcı ağını ve sunucu ağını birbirinden ayırın. pfSense veya mikrotik kullanıyorsanız her segmente özel firewall kuralları tanımlayın.

Windows Firewall'da inbound RDP erişimini kısıtlayın: Windows Defender Firewall with Advanced Security > Inbound Rules > Remote Desktop (TCP-In) kuralına sağ tıklayın > Properties > Scope sekmesinden sadece belirli IP aralıklarına izin verin. Port 3389'u varsayılan bırakmayın, 50000+ bir port numarasına değiştirin: Registry Editor'de HKEY_LOCAL_MACHINE\System\CurrentControlSet\Control\Terminal Server\WinStations\RDP-Tcp\PortNumber değerini düzenleyin.

Endpoint Protection ve Gerçek Zamanlı İzleme

Behavior-based detection yapan EDR (Endpoint Detection and Response) çözümleri kullanın. CrowdStrike, SentinelOne veya Microsoft Defender for Endpoint ransomware davranışlarını otomatik algılar. Sadece imza tabanlı antivirüslere güvenmeyin.

Windows Defender'da Controlled Folder Access özelliğini açın: Windows Security > Virus & threat protection > Ransomware protection > Controlled folder access > On. Güvenilir uygulamaları manuel olarak ekleyin çünkü bazı meşru programlar engellenebilir.

Yazılım Güncellemeleri ve Patch Yönetimi

WSUS veya SCCM ile merkezi güncelleme altyapısı kurun. Kritik güvenlik yamalarını 48 saat içinde uygulayın. Windows Update ayarlarında: Settings > Update & Security > Windows Update > Advanced options > Automatic (recommended) seçin ve yeniden başlatma zamanını iş saatleri dışına ayarlayın.

Third-party yazılımları otomatik güncelleyin: Ninite veya Chocolatey kullanarak Java, Adobe Reader, Chrome gibi hedef alınan uygulamaları güncel tutun. Chocolatey ile: choco upgrade all -y komutunu haftalık task scheduler görevi olarak ekleyin.

E-posta Güvenliği ve Spam Filtreleme

SPF, DKIM ve DMARC kayıtlarını DNS'e ekleyin. Office 365 kullanıyorsanız: Security & Compliance Center > Threat management > Policy > Anti-spam ayarlarından Advanced spam filter options'ı etkinleştirin. Makro içeren Office dosyalarını varsayılan olarak engelleyin.

Exchange Server'da attachment filtering yapılandırın: Exchange Admin Center > Protection > Malware filter > Default policy > Settings altında .exe, .js, .vbs, .bat uzantılarını engelleyin. Kullanıcılara .zip içindeki .exe dosyalarının tehlikeli olduğunu bildiren banner ekleyin.

Hesap Güvenliği ve Erişim Kontrolleri

Multi-factor authentication (MFA) kullanın. Microsoft Authenticator veya Google Authenticator uygulamaları TOTP (Time-based One-Time Password) sağlar. SMS tabanlı 2FA yerine uygulama veya hardware token tercih edin çünkü SIM swapping saldırılarına karşı daha güvenlidir.

Privilege Access Management (PAM) uygulayın. Kullanıcılara sadece gerekli yetkileri verin. Domain Admin yetkilerini günlük işler için kullanmayın. Just-in-Time (JIT) admin erişimi sağlayan Azure AD Privileged Identity Management gibi çözümler kullanın.

Active Directory'de Group Policy ile PowerShell execution policy ayarlayın: Computer Configuration > Policies > Windows Settings > Security Settings > Application Control Policies > AppLocker > PowerShell Rules. RemoteSigned veya AllSigned politikası uygulayın.

Ağ Trafiği Analizi ve Anomali Tespiti

SIEM (Security Information and Event Management) çözümü kurun. Splunk, ELK Stack veya Wazuh ile log toplama yapın. Şüpheli outbound bağlantıları, beklenmedik dosya şifreleme aktivitelerini ve command & control sunucu iletişimlerini tespit edin.

Windows Event Log'larında şu Event ID'leri izleyin: 4625 (başarısız login), 4720 (yeni kullanıcı oluşturma), 7045 (yeni servis oluşturma). PowerShell ile: Get-WinEvent -FilterHashtable @{LogName='Security';ID=4625} -MaxEvents 100 komutunu çalıştırarak son başarısız login denemelerini kontrol edin.

Uygulama Whitelisting ve Execution Control

Sadece onaylı uygulamaların çalışmasına izin verin. Windows'ta AppLocker veya Windows Defender Application Control (WDAC) kullanın. AppLocker yapılandırması: gpedit.msc > Computer Configuration > Windows Settings > Security Settings > Application Control Policies > AppLocker.

Executable Rules oluşturun: %PROGRAMFILES%\ altındaki tüm dosyalara izin ver ama %TEMP%, %APPDATA% ve Downloads klasörlerini engelle. Publisher rules ile dijital imzası olan uygulamalara whitelist verin.

Ransomware Saldırısına Uğradığınızda Yapmanız Gerekenler

Anlık Müdahale Adımları

Etkilenen cihazı hemen ağdan ayırın. Ethernet kablosunu çekin veya Wi-Fi'yi kapatın. Diğer cihazlara yayılmayı önlemek için network switch'deki ilgili portu kapatın: interface GigabitEthernet0/1 sonra shutdown komutu.

Cihazı kapatmayın çünkü RAM'deki şifreleme anahtarları kaybolabilir. Hemen forensic imaj alın: FTK Imager veya dd komutu ile: dd if=/dev/sda of=/external/disk_image.img bs=4M status=progress. Process Explorer ile aktif ransomware sürecini tespit edin ve PID'sini not alın.

Ransomware Tanımlama ve Analiz

ID Ransomware veya No More Ransom Project sitelerinden fidye notunu ve şifrelenmiş dosya uzantısını yükleyerek ransomware türünü belirleyin. Bazı ransomware türleri için ücretsiz decryptor araçları mevcuttur.

NetworkMiner veya Wireshark ile ağ trafiğini analiz ederek C2 sunucu IP adreslerini tespit edin. PCAP dosyası varsa: tshark -r capture.pcap -Y "ip.dst != 192.168.0.0/16" -T fields -e ip.dst | sort | uniq komutuyla dış bağlantıları listeleyin.

Fidye Ödeme Konusu

FBI ve CISA fidye ödenmemesini tavsiye eder. Ödeme yapmanız şifre çözme garantisi vermez, saldırganları cesaretlendirir ve sizi tekrar hedef haline getirir. İstatistikler ödeme yapanların %40'ının verilerini geri alamadığını gösteriyor.

Kritik sistemler için veri kurtarma imkansızsa ve yedek yoksa profesyonel incident response ekipleriyle çalışın. Chainalysis gibi blockchain analiz firmaları bitcoin transferlerini takip edebilir.

Dikkat Edilmesi Gereken Önemli Noktalar

Yanlış Güvenlik Hissi Yaratma

Antivirüs yüklü diye güvende olduğunuzu düşünmeyin. Zero-day ransomware'ler imza tabanlı korumaları atlatır. Birden fazla güvenlik katmanı (defense in depth) stratejisi şarttır. Mac ve Linux sistemler de hedef alınabilir, sadece daha az yaygındır.

Shadow IT ve Kontrolsüz Cihazlar

Çalışanların kişisel cihazlarını kurumsal ağa bağlamasını engelleyin veya NAC (Network Access Control) ile sınırlayın. BYOD politikası varsa MDM (Mobile Device Management) çözümü kullanın. Cisco ISE veya PacketFence ile 802.1X authentication yapılandırın.

Cloud Servisler ve SaaS Güvenliği

OneDrive, Google Drive ve Dropbox senkronizasyonu ransomware'in buluta yayılmasına sebep olur. Versioning özelliğini etkinleştirin: OneDrive'da Settings > More settings > Restore your OneDrive seçeneğiyle 30 gün öncesine dönebilirsiniz. Rclone ile cloud backup alırken encryption kullanın: rclone sync /local/path remote:backup --crypt-password=strong_password.

Eski ve Desteklenmeyen Sistemler

Windows XP, 7 ve Server 2003/2008 kullanan sistemleri acilen upgrade edin veya ağdan izole edin. Legacy uygulamalar için sanal makine veya air-gapped ortam kullanın. ICS/SCADA sistemlerini ayrı VLAN'a alıp diode veya unidirectional gateway ile koruyun.

İnsan Faktörü ve Güvenlik Farkındalığı

Kullanıcıların %90'ı phishing e-postalarını tanıyamıyor. KnowBe4 veya benzer platformlarla simülasyon testleri yapın. Teknik kontroller kadar davranışsal güvenlik de önemlidir. Şüpheli durumları raporlamak için kolay erişilebilir kanallar oluşturun.

Ransomware Sonrası Sistem Temizliği

Rootkit ve Persistence Mekanizması Kontrolü

Ransomware kaldırıldıktan sonra backdoor bırakılmış olabilir. Autoruns, GMER veya RootkitRevealer ile sistem başlangıç kayıtlarını kontrol edin. Registry'de şu lokasyonları inceleyin: HKLM\Software\Microsoft\Windows\CurrentVersion\Run ve HKCU\Software\Microsoft\Windows\CurrentVersion\Run.

Scheduled Tasks'i kontrol edin: schtasks /query /fo LIST /v komutuyla tüm görevleri listeleyin. Tanımadığınız veya şüpheli görevleri silin. WMI persistence kontrolü için: Get-WMIObject -Namespace root\Subscription -Class __EventFilter komutunu PowerShell'de çalıştırın.

Şifre Değiştirme ve Credential Rotation

Tüm kullanıcı şifrelerini, özellikle admin hesaplarını değiştirin. KRBTGT hesabının şifresini iki kez değiştirin (24 saat arayla). Domain Controller'da: Reset-KrbtgtKeyInteractive script'ini kullanın. Service account'ları için Managed Service Accounts (MSA) veya Group MSA kullanarak otomatik rotation sağlayın.

Cached credential'ları temizleyin: cmdkey /list ile listeyin, cmdkey /delete:TargetName ile silin. Browser'larda kaydedilmiş şifreleri temizleyin ve yeniden giriş yapın.

Gelişmiş Koruma Teknikleri

Honeypot Dosyaları ve Canary Tokens

Kritik klasörlere canary dosyaları yerleştirin. Canarytokens.org'dan özel token'lar oluşturun. Bu dosyalara erişildiğinde veya değiştirildğinde anında bildirim alırsınız. C:\Users\%USERNAME%\Documents\ klasörüne "Confidential_DoNotOpen.docx" gibi cezbedici isimler verin.

Honeypot RDP sunucuları kurun. Cowrie gibi low-interaction honeypot'lar saldırgan hareketlerini loglar. Kippo-graph ile saldırı paternlerini görselleştirin.

File System Minifilter Drivers

Dosya sistem seviyesinde protection için custom minifilter driver geliştirin veya FSRM (File Server Resource Manager) kullanın. FSRM ile: Server Manager > File and Storage Services > Shares > Tasks > File Screening Management. Known ransomware dosya uzantılarını engelleyen screening template'i aktif edin.

PowerShell ile FSRM file group oluşturun: New-FsrmFileGroup -Name "Ransomware" -IncludePattern @("*.locked","*.crypto","*.cerber"). Sonra file screen uygulayın: New-FsrmFileScreen -Path "C:\Data" -Template "Block Ransomware Files".

DNS Filtering ve Sinkholes

Pi-hole veya pfBlockerNG ile DNS seviyesinde kötü amaçlı domain'leri engelleyin. Abuse.ch'in URLhaus feed'ini kullanın. OpenDNS veya Cloudflare Gateway ile managed DNS filtering yapın. Custom blocklist'e known C2 domain'leri ekleyin.

BIND veya Unbound DNS sunucusunda RPZ (Response Policy Zones) yapılandırın: response-policy { zone "rpz.local"; }; ve zararlı domain'ler için NXDOMAIN dönün. Sinkhole IP'si olarak iç network'te loglanabilir bir adres kullanın.

Özet ve Sürekli İyileştirme

Ransomware koruması tek seferlik bir uygulama değil, sürekli bir süreçtir. Threat intelligence feed'leri takip edin, IOC (Indicators of Compromise) listelerini güncelleyin ve purple team exercise'ları ile savunmanızı test edin. MITRE ATT&CK framework'ünde ransomware taktiklerini inceleyin ve gap analysis yapın. Quarterly disaster recovery drill'leri ile yedekleme ve recovery planlarınızı test edin.

Sıkça Sorulan Sorular

Ransomware bulaştığında Windows Shadow Copy kurtarır mı?

Modern ransomware'ler önce Volume Shadow Copy'leri siler. vssadmin delete shadows /all /quiet komutuyla tüm gölge kopyalar yok edilir. VSS'ye güvenmek yerine offline ve immutable yedekleme kullanın. Shadow Copy sadece ek bir katman olarak düşünülmeli.

Antivirüs ransomware'i gerçek zamanlı durdurabilir mi?

Signature-based antivirüsler zero-day ransomware'e karşı etkisizdir. Behavior-based detection ve machine learning kullanan EDR çözümleri daha başarılıdır. Heuristic analysis ve sandboxing özelliklerini aktif edin. Tek katmanlı korumaya güvenmeyin, multi-layered defense gereklidir.

RDP'yi tamamen kapatmak zorunda mıyız?

RDP'yi VPN arkasına alın veya Zero Trust Network Access (ZTNA) kullanın. NLA (Network Level Authentication) zorunlu kılın ve certificate-based authentication yapın. Port değiştirme yeterli değildir, güçlü authentication ve IP whitelisting şarttır. Alternatif olarak TeamViewer veya AnyDesk gibi third-party remote access tool'ları değerlendirin ama bunlar da güvenlik riskleri taşır.

Fidye ödedikten sonra tekrar saldırı olur mu?

Ödeme yapanların %80'i tekrar hedef alınıyor. Saldırganlar ödeme yapan kurumları listeler ve satarlar. Decryption key alsanız bile backdoor kalabilir ve veri sızdırılmış olabilir. GDPR ve diğer compliance gereksinimleri veri breach bildirimi zorunlu kılar. Ödeme yapmak yerine incident response ekibiyle sistem rebuild planı yapın.

Mac ve Linux sistemler ransomware'den etkilenir mi?

Evet, LockBit ve REvil gibi cross-platform ransomware'ler mevcuttur. Linux sunucular özellikle ESXi ve web sunucuları için hedef alınır. Mac'lerde KeRanger ve EvilQuest örnekleri görülmüştür. Tüm platformlarda aynı güvenlik prensipleri geçerlidir: güncel tutma, yedekleme, least privilege ve segmentation. NAS cihazları (QNAP, Synology) de sıkça hedeflenir.

0 Yorum

Yorum Yaz