Halka Açık WiFi Ağlarının Risk Yapısı

Ücretsiz WiFi ağları şifresiz veya paylaşımlı şifreli oldukları için trafiğiniz aynı ağdaki diğer kullanıcılar tarafından izlenebilir. Şifreleme olmadan gönderdiğiniz her paket düz metin olarak havada dolaşır. Kafeler, havalimanları ve otellerdeki açık ağlar saldırganlar için ideal ortamlardır.

Açık WiFi Ağlarında Karşılaşılan Tehditler

Man-in-the-Middle (MITM) Saldırıları

Saldırgan kendini ağ ile sizin aranıza koyar. ARP spoofing ile ağ geçidi gibi davranıp tüm trafiğinizi kendi üzerinden geçirir. Wireshark, Ettercap gibi araçlarla HTTP trafiğini gerçek zamanlı okuyabilir.

WPA2 şifreli ağlarda bile aynı şifreyi bilen herkes diğer kullanıcıların trafiğini görebilir. Ağ trafiği şifrelenmiş olsa da aynı pre-shared key'e sahip herkes bu şifreyi çözebilir.

Sahte Erişim Noktaları (Evil Twin)

Saldırgan gerçek ağla aynı SSID'ye sahip bir erişim noktası kurar. Sinyal gücünü artırarak cihazınızın sahte ağa bağlanmasını sağlar. Kurulumu basit: bir laptop, harici WiFi adaptörü ve hostapd yazılımı yeterli.

Cihazınız daha önce bağlandığı ağları otomatik aradığı için sahte "Starbucks_WiFi" ağına tereddüt etmeden bağlanır. Otomatik bağlanmayı kapatmazsanız park yerinde bile risk altındasınız.

DNS Spoofing ve Sahte Portallar

Saldırgan DNS yanıtlarını manipüle ederek sizi sahte giriş sayfalarına yönlendirir. example.com'u açtığınızda görsel olarak aynı ama saldırganın sunucusundaki sahte siteye düşersiniz.

DNSChef, DNSMasq gibi araçlarla tüm DNS sorgularını sahte IP adreslerine yönlendirmek dakikalar sürer. SSL sertifikası uyarılarını görmezden gelirseniz kimlik bilgileriniz direkt saldırgana gider.

Güvenli Bağlantı Yöntemleri

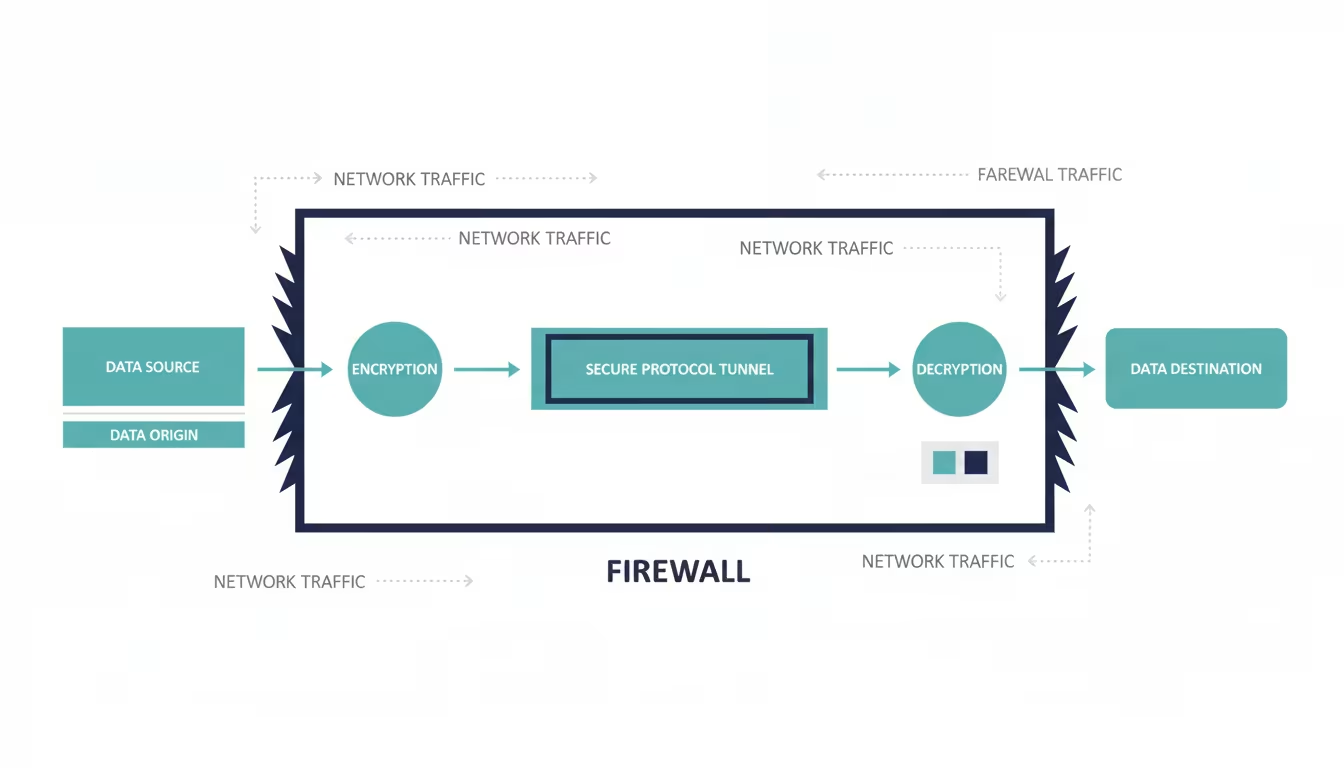

VPN Kullanımı

VPN tüm trafiğinizi şifreli bir tünel içinden geçirir. OpenVPN, WireGuard veya IKEv2 protokolleri önerilir. PPTP ve L2TP/IPSec eski ve zayıf protokollerdir, kullanmayın.

Ticari VPN servislerinde kill switch özelliğini mutlaka aktif edin. VPN bağlantısı koptuğunda internet trafiğini otomatik kesen bu özellik sızıntıları önler. Android'de Ayarlar > Ağ ve İnternet > VPN > Ayarlar simgesi > Her zaman açık VPN ve VPN olmadan bağlantıları engelle seçeneklerini işaretleyin.

Kendi VPN sunucunuzu kurmak istiyorsanız WireGuard basit ve hızlıdır. Dijital Ocean veya AWS'de 5$ maliyetle bir sunucu kiralayıp 20 dakikada kurulum yapabilirsiniz:

sudo apt update

sudo apt install wireguard

wg genkey | tee privatekey | wg pubkey > publickey

sudo nano /etc/wireguard/wg0.confDNS over HTTPS (DoH) Yapılandırması

DNS sorguları varsayılan olarak şifresiz gönderilir. DoH bu sorguları HTTPS içinde saklar. Firefox'ta Settings > General > Network Settings > Enable DNS over HTTPS seçeneğini aktif edin. Cloudflare (1.1.1.1) veya Google (8.8.8.8) DoH sunucularını kullanabilirsiniz.

Android 9 ve üzeri için Ayarlar > Ağ ve İnternet > Özel DNS > Özel DNS sağlayıcısı host adı bölümüne dns.google veya one.one.one.one yazın. iOS'ta bu özellik sistem seviyesinde yok, üçüncü parti uygulamalar gerekiyor.

HTTPS-Only Modunu Zorunlu Kılma

Firefox'ta about:config adresine gidin, dom.security.https_only_mode parametresini true yapın. Tüm HTTP bağlantıları otomatik olarak HTTPS'e yönlendirilir. Chrome'da chrome://flags adresine gidin, HTTPS-First Mode seçeneğini Enabled yapın.

HTTPS Everywhere eklentisi artık gerekli değil çünkü modern tarayıcılar bu özelliği içeriyor. Yine de ek koruma için EFF'in SSL Observatory özelliğini aktif edebilirsiniz.

Cihaz Seviyesinde Alınması Gereken Önlemler

Güvenlik Duvarı Yapılandırması

Windows'ta Windows Defender Firewall > Advanced Settings > Inbound Rules bölümünden tüm gelen bağlantıları bloklamayı Public network profilinde aktif edin. Dosya ve yazıcı paylaşımını tamamen kapatın.

MacOS'ta System Preferences > Security & Privacy > Firewall > Firewall Options bölümünden "Block all incoming connections" seçeneğini işaretleyin. Stealth mode'u da aktif edin ki cihazınız port taramalarına yanıt vermesin.

Linux'ta ufw (Uncomplicated Firewall) kullanın:

sudo ufw default deny incoming

sudo ufw default allow outgoing

sudo ufw enable

sudo ufw status verboseOtomatik Bağlantıları Devre Dışı Bırakma

Windows'ta Settings > Network & Internet > Wi-Fi > Manage known networks bölümünden her ağ için "Connect automatically" seçeneğini kapatın. Veya tüm kayıtlı ağları silin:

netsh wlan show profiles

netsh wlan delete profile name="NetworkName"Android'de Ayarlar > Ağ ve İnternet > Wi-Fi > Ağ tercihleri > Otomatik olarak aç seçeneğini kapatın. Her kayıtlı ağ için ayrı ayrı Otomatik bağlan seçeneğini devre dışı bırakın.

MAC Adresi Rastgeleleştirme

Cihazınızın benzersiz MAC adresi sizi takip etmek için kullanılabilir. Windows 11'de Settings > Network & Internet > Wi-Fi > Random hardware addresses seçeneğini On yapın. Her ağ için ayrı rastgele adres kullanabilirsiniz.

iOS 14+ cihazlarda WiFi ayarlarında "Private Wi-Fi Address" varsayılan olarak açık. Android 10+ için Ayarlar > Ağ ve İnternet > Wi-Fi > Wi-Fi tercihleri > MAC adresini rastgele yap seçeneğini kullanın.

Uygulama ve Servis Güvenliği

İki Faktörlü Kimlik Doğrulama

SMS tabanlı 2FA açık WiFi'da güvenli değil çünkü SS7 protokolü zayıflıkları var. TOTP (Time-based One-Time Password) kullanan uygulamaları tercih edin: Google Authenticator, Authy veya Aegis. Bu uygulamalar internet bağlantısı gerektirmez, yerel olarak kod üretir.

Hardware security key'ler en güvenli seçenek. YubiKey veya Titan Security Key gibi FIDO2 uyumlu cihazlar phishing saldırılarına karşı bağışık. USB-C ve NFC destekli modeller hem masaüstü hem mobil ile çalışır.

Oturum ve Çerez Yönetimi

Tarayıcınızda her oturum sonrası çerezleri temizleyin. Firefox'ta about:preferences#privacy adresinde "Delete cookies and site data when Firefox is closed" seçeneğini aktif edin. Chrome'da "Clear cookies and site data when you quit Chrome" seçeneğini işaretleyin.

Cookie AutoDelete gibi eklentiler sekme kapatıldığında ilgili çerezleri otomatik siler. Whitelist yaparak sürekli giriş yapmak istediğiniz siteleri koruyabilirsiniz.

Kritik İşlemleri Erteleme

Bankacılık, e-devlet, kurumsal e-posta gibi hassas işlemleri açık ağlarda yapmayın. Bu sitelere VPN ile bile bağlanıyorsanız endpoint güvenliği garanti edilmez. Keylogger veya ekran kaydı yapan malware VPN'i bypass eder.

Zorunlu durumda mobil veriyi kullanın. 4G/5G bağlantıları WiFi'dan çok daha güvenli çünkü SIM kartı olmadan trafiği dinlemek teknik olarak zor. Hotspot açıp diğer cihazlarınızı bağlayabilirsiniz.

Şüpheli Durumlarda Yapılması Gerekenler

Bağlantı Analizi

Bağlandığınız ağın gerçek olup olmadığını kontrol edin. Windows'ta komut isteminde:

ipconfig /all

arp -a

netstat -anOlağandışı sayıda cihaz veya bilinmeyen IP adresleri görüyorsanız şüphelenin. Gateway IP'sinin router arayüzüne erişimi normalde kapalıdır, açıksa dikkatli olun.

SSL/TLS Sertifika Doğrulama

Tarayıcınızda kilit simgesine tıklayıp sertifika detaylarını inceleyin. Certificate chain'de Let's Encrypt, DigiCert gibi tanınmış CA'ler olmalı. Self-signed sertifikalar veya bilinmeyen CA'ler tehlike işareti.

SSL Labs'in SSL Server Test aracını kullanarak bağlandığınız sitelerin şifreleme kalitesini kontrol edin. A veya A+ rating alamayan sitelerde hassas bilgi girmeyin.

Şifre Değiştirme Protokolü

Açık WiFi kullandıktan sonra ana hesaplarınızın şifrelerini değiştirin. Özellikle e-posta şifreniz çalınırsa diğer tüm hesaplar için "Şifremi Unuttum" özelliği kullanılabilir. Şifre yöneticisi kullanın: Bitwarden, KeePassXC veya 1Password.

Breach notification servislerine kayıt olun. Have I Been Pwned sitesine e-postanızı ekleyin, veri sızıntılarında bildirim alın. Firefox Monitor bu servisi entegre ediyor.

Teknik Tespit Araçları

Network Monitoring

Wireshark ile kendi trafiğinizi analiz edin. Açık WiFi'da hangi paketlerin şifresiz gittiğini görebilirsiniz. Capture filtresi uygulayın:

ip.src == YourIPAddress

tcp.port == 80 or tcp.port == 443Android için NetGuard veya PCAPdroid ile paket yakalama yapabilirsiniz. Root gerektirmez, VPN API kullanır. iOS'ta paket yakalama için Mac'e USB bağlantısı ve Xcode gerekli.

ARP Spoofing Tespiti

ArpON veya XArp gibi araçlar ARP tablonuzdaki değişiklikleri izler. Aynı IP için farklı MAC adresleri görünürse MITM saldırısı olabilir.

sudo apt install arpon

sudo arpon -d -f /var/log/arpon.log -g wlan0Windows için Arp-Guard ücretsiz bir alternatif. Gerçek zamanlı uyarı verir ve şüpheli MAC adreslerini bloklar.

Kurumsal Kullanıcılar İçin Ek Önlemler

MDM Politikaları

Kurumsal cihazlarda Mobile Device Management ile açık WiFi bağlantılarını tamamen engelleyin. Intune, Jamf veya VMware Workspace ONE ile network profilleri dağıtın. Sadece onaylı ağlara bağlanmaya izin verin.

Conditional access policy'leri uygulayın. Azure AD'de risky sign-in algılandığında MFA zorunluluğu veya erişim reddi yapın. Bilinmeyen ağlardan bulut servislerine erişimi bloklamanız gerekebilir.

Zero Trust Network Access

Geleneksel VPN yerine ZTNA çözümleri kullanın. Cloudflare Access, Zscaler Private Access veya Tailscale ile application-level erişim kontrol edin. Her servis için ayrı kimlik doğrulama ve yetkilendirme yapın.

Split tunneling yerine full tunnel kullanın. Tüm trafik kurumsal güvenlik duvarından geçmeli. DNS leak'leri önlemek için DNS trafiğini de tunnel içinde yönlendirin.

Özet

Açık WiFi ağlarında güvenlik katmanlı bir yaklaşım gerektirir. VPN temel korumayı sağlarken cihaz yapılandırması, uygulama güvenliği ve kullanıcı davranışı eşit derecede önemlidir. MAC adresi rastgeleleştirme ve DoH gibi özellikler takibi zorlaştırır.

Kritik işlemleri mobil veriye ertelemek en basit çözüm. VPN bağlantınız varsa bile endpoint güvenliğini ihmal etmeyin. Güvenlik yazılımları güncel, güvenlik duvarı aktif ve gereksiz servisler kapalı olmalı.

Kurumsal kullanıcılar için MDM ve ZTNA zorunluluktur. Kişisel cihazlar için şifre yöneticisi, 2FA ve düzenli şifre değişimi temel hijyen kurallarıdır. Şüpheli durumları tespit edecek araçları öğrenin ve düzenli kontrol yapın.

Sıkça Sorulan Sorular

VPN kullanırken DNS leak nasıl önlenir?

VPN ayarlarında özel DNS sunucuları tanımlayın ve sistem DNS'ini kullanmayı devre dışı bırakın. DNSLeakTest.com sitesinde test yapın. Linux'ta /etc/resolv.conf dosyasını immutable yapın: sudo chattr +i /etc/resolv.conf

Ücretsiz VPN servisleri güvenli mi?

Ücretsiz VPN'lerin çoğu trafiğinizi loglar ve üçüncü partilerle paylaşır. ProtonVPN ve Windscribe gibi sınırlı ücretsiz planlar güvenilir ama bant genişliği kısıtlı. Kritik işlemler için ücretli servis şart.

Hotel WiFi'da yönetici paneli açılıyorsa ne yapmalıyım?

Router'a admin:admin gibi varsayılan bilgilerle erişiliyorsa ağ tamamen güvensiz demektir. Derhal bağlantıyı kesin ve mobil veri kullanın. Otel yönetimine bildirin ama güvenlik düzelene kadar o ağa bağlanmayın.

WebRTC leak nedir ve nasıl engellenir?

WebRTC tarayıcınızın gerçek IP adresinizi VPN kullanırken bile sızdırabilir. Firefox'ta about:config'de media.peerconnection.enabled değerini false yapın. Chrome için WebRTC Leak Prevent eklentisi kullanın.

Açık WiFi'da dosya paylaşımı güvenli mi?

SMB, AFP gibi dosya paylaşım protokolleri açık ağlarda kesinlikle kullanılmamalı. Windows'ta Ayarlar > Ağ ve İnternet > Ethernet/WiFi > Ağ profilini Genel yap. Public profilde paylaşım otomatik kapanır. Zorunlu durumda şifreli bulut servisi kullanın.

0 Yorum

Yorum Yaz