Phishing Saldırıları ve Temel Mekanizması

Phishing, kullanıcıları kandırarak hassas bilgilerini ele geçirmeyi amaçlayan sosyal mühendislik saldırısıdır. Saldırganlar meşru kuruluşları taklit ederek kredi kartı numaraları, şifreler ve kimlik bilgilerini çalmaya çalışır. E-posta, SMS, telefon araması veya sahte web siteleri üzerinden gerçekleştirilen bu saldırılar siber güvenlik tehditlerinin %90'ından sorumludur.

Phishing Saldırı Türleri

E-posta Tabanlı Phishing

En yaygın phishing türüdür. Saldırganlar banka, kargo şirketi veya devlet kurumunu taklit eden e-postalar gönderir. Bu e-postalarda acil eylem gerektiren sahte bildirimler bulunur: "Hesabınız askıya alındı", "Paketiniz beklemede", "Vergi iadeniz hazır" gibi.

E-posta başlıklarını incelediğinizde gerçek gönderen adresini görebilirsiniz. Örneğin görünen ad "Garanti Bankası" olsa da e-posta adresi [email protected] gibi şüpheli bir domain'den geliyordur. Return-Path ve SPF kayıtlarını kontrol ederek e-postanın gerçekliğini doğrulayabilirsiniz.

Spear Phishing

Hedefe özel hazırlanmış phishing saldırısıdır. Saldırganlar sosyal medya ve açık kaynaklardan topladıkları bilgilerle kişiselleştirilmiş mesajlar oluşturur. Şirket CEO'su veya IT departmanı adına gönderilen e-postalar bu kategoriye girer.

Örnek senaryo: Muhasebe departmanındaki bir çalışana, CFO imzasıyla "Acil ödeme talimatı" başlıklı bir e-posta gelir. E-posta gerçek CFO'nun iletişim tarzını ve dahili terminolojiyi kullanır, bu yüzden inandırıcıdır.

Smishing ve Vishing

Smishing SMS üzerinden, vishing ise telefon araması ile yapılan phishing saldırılarıdır. "Kart bilgileriniz güncellenmeli, linke tıklayın" mesajı tipik bir smishing örneğidir. Vishing'de saldırgan banka çalışanı rolüne girerek telefon görüşmesinde bilgi toplar.

Türkiye'de PTT, TCDD ve banka adına gelen SMS'ler yaygın smishing vektörleridir. Mesajlardaki kısa linkleri (.tr uzantılı olsa bile) doğrudan tıklamamalısınız.

Clone Phishing

Daha önce aldığınız meşru bir e-posta kopyalanır ve içindeki bağlantılar zararlı versiyonlarla değiştirilir. "Mesajı tekrar gönderiyoruz, önceki linkte sorun vardı" gibi bir açıklama ile gönderilir.

Saldırgan gerçek e-posta sunucusunu taklit etmek için e-posta header'larını manipüle eder. Message-ID ve X-Originating-IP alanlarını kontrol ederek klonlanmış e-postaları tespit edebilirsiniz.

Phishing Saldırılarının Teknik Göstergeleri

URL Analizi

Sahte web sitelerinin URL'lerinde küçük farklılıklar bulunur. garanti.com.tr yerine garantii.com.tr, garant1.com.tr veya garanti-online.com gibi domainler kullanılır. Homoglyph saldırılarında görsel olarak benzer Unicode karakterler kullanılır: rn yerine m, 0 yerine O gibi.

URL'yi kontrol etmek için fareyi linkin üzerine getirin (tıklamadan). Tarayıcının sol alt köşesinde gerçek hedef adres görünür. HTTPS varlığı güvenlik garantisi değildir, saldırganlar da SSL sertifikası alabilir.

E-posta Başlık Analizi

Gmail'de e-posta başlıklarını görmek için: Mesajı aç > Sağ üstteki üç nokta > Orijinali göster (Show original). Outlook'ta: Mesajı aç > Dosya > Özellikler > İnternet başlıkları.

Kontrol edilmesi gereken alanlar: SPF kaydı "Pass" olmalı, DKIM imzası doğrulanmış olmalı, Return-Path ile From adresi eşleşmeli. Received başlıkları e-postanın hangi sunuculardan geçtiğini gösterir, şüpheli IP adreslerini buradan tespit edebilirsiniz.

Zararlı Ek Dosya Türleri

Phishing e-postalarında yaygın kullanılan dosya uzantıları: .exe, .scr, .bat, .cmd, .vbs, .js, .jar, .zip (içinde yukarıdaki türlerden dosya), .docm, .xlsm (makro içeren Office dosyaları). PDF dosyalar da JavaScript içerebilir veya zararlı linklere yönlendirme yapabilir.

Dosya uzantısını gizlemek için çift uzantı kullanılır: fatura.pdf.exe gibi. Windows varsayılan olarak bilinen uzantıları gizlediği için dosya "fatura.pdf" olarak görünür. Dosya Gezgini > Görünüm > Dosya adı uzantıları seçeneğini işaretleyerek gerçek uzantıları görebilirsiniz.

Korunma Yöntemleri ve Teknik Önlemler

E-posta Güvenlik Yapılandırması

SPF, DKIM ve DMARC kayıtlarını domain'iniz için yapılandırın. SPF kaydı hangi IP adreslerinin domain'inizden e-posta gönderebileceğini belirtir. DNS yönetim panelinden TXT kaydı ekleyin: "v=spf1 ip4:123.456.789.0 include:_spf.google.com ~all"

DMARC kaydı phishing girişimlerini domain sahiplerine raporlar. TXT kaydı: "_dmarc.yourdomain.com" için "v=DMARC1; p=quarantine; rua=mailto:[email protected]". Bu ayar sayesinde domain'inizi taklit eden e-postalar hakkında bildirim alırsınız.

Tarayıcı Güvenlik Ayarları

Chrome'da Safe Browsing'i etkinleştirin: Ayarlar > Gizlilik ve güvenlik > Güvenlik > Gelişmiş koruma. Firefox'ta: Seçenekler > Gizlilik ve Güvenlik > Aldatıcı içerik ve tehlikeli yazılım koruması seçeneklerini işaretleyin.

Tarayıcı eklentileri kullanın: Netcraft Extension phishing sitelerini tespit eder, uBlock Origin zararlı reklamları engeller. Bu eklentiler güncel tehdit veritabanlarıyla çalışır ve şüpheli siteleri ziyaret etmeden önce uyarır.

İki Faktörlü Kimlik Doğrulama (2FA)

Tüm kritik hesaplarda 2FA aktif edin. SMS tabanlı 2FA yerine TOTP (Time-based One-Time Password) kullanan uygulamaları tercih edin: Google Authenticator, Microsoft Authenticator, Authy. SMS'ler SIM swapping saldırılarına karşı savunmasızdır.

2FA kurulumu örnek: Gmail > Hesap yönetimi > Güvenlik > 2 adımlı doğrulama > Başlat. Authenticator uygulamasını seçin, QR kodu taratın, 6 haneli kodu girin. Yedek kodları güvenli bir yerde (şifreli not defteri veya password manager) saklayın.

Şifre Yönetimi

Her hesap için benzersiz şifre kullanın. Şifre yöneticisi kullanarak 16+ karakterlik rastgele şifreler oluşturun: Bitwarden, KeePassXC, 1Password gibi. Master password için Diceware yöntemiyle 6-7 kelimelik passphrase oluşturun.

Şifre yöneticisi autofill özelliği phishing koruması sağlar: Kayıtlı domain ile görüntülenen site eşleşmezse şifreyi otomatik doldurmaz. Kullanıcı manuel girebilir ama bu ekstra adım farkındalık yaratır.

DNS Filtreleme

DNS seviyesinde zararlı domain'leri engelleyin. Router'ınızın DNS ayarlarını değiştirin: Cloudflare Malware Blocking (1.1.1.2, 1.0.0.2) veya Quad9 (9.9.9.9, 149.112.112.112). Bu DNS sunucuları bilinen phishing sitelerini otomatik engeller.

Gelişmiş kullanıcılar Pi-hole kurarak ağ genelinde DNS filtreleme yapabilir. Raspberry Pi üzerinde çalışan Pi-hole tüm cihazlarınızı korur ve hangi domain'lere erişildiğini loglar.

Sandbox Ortamında Test

Şüpheli ekleri sanal ortamda açın. Windows Sandbox özelliğini aktif edin: Windows özellikleri > Windows Sandbox işaretleyin (Windows 10/11 Pro gerekli). Sandbox içinde açılan dosyalar asıl sistemi etkilemez, pencereyi kapattığınızda tüm veriler silinir.

Alternatif olarak online sandbox servisleri kullanın: any.run, hybrid-analysis.com. Dosyayı yükleyin, analiz sonuçlarında network bağlantıları, registry değişiklikleri ve süreç aktivitesini görün.

Kurumsal Düzeyde Koruma Stratejileri

E-posta Gateway Çözümleri

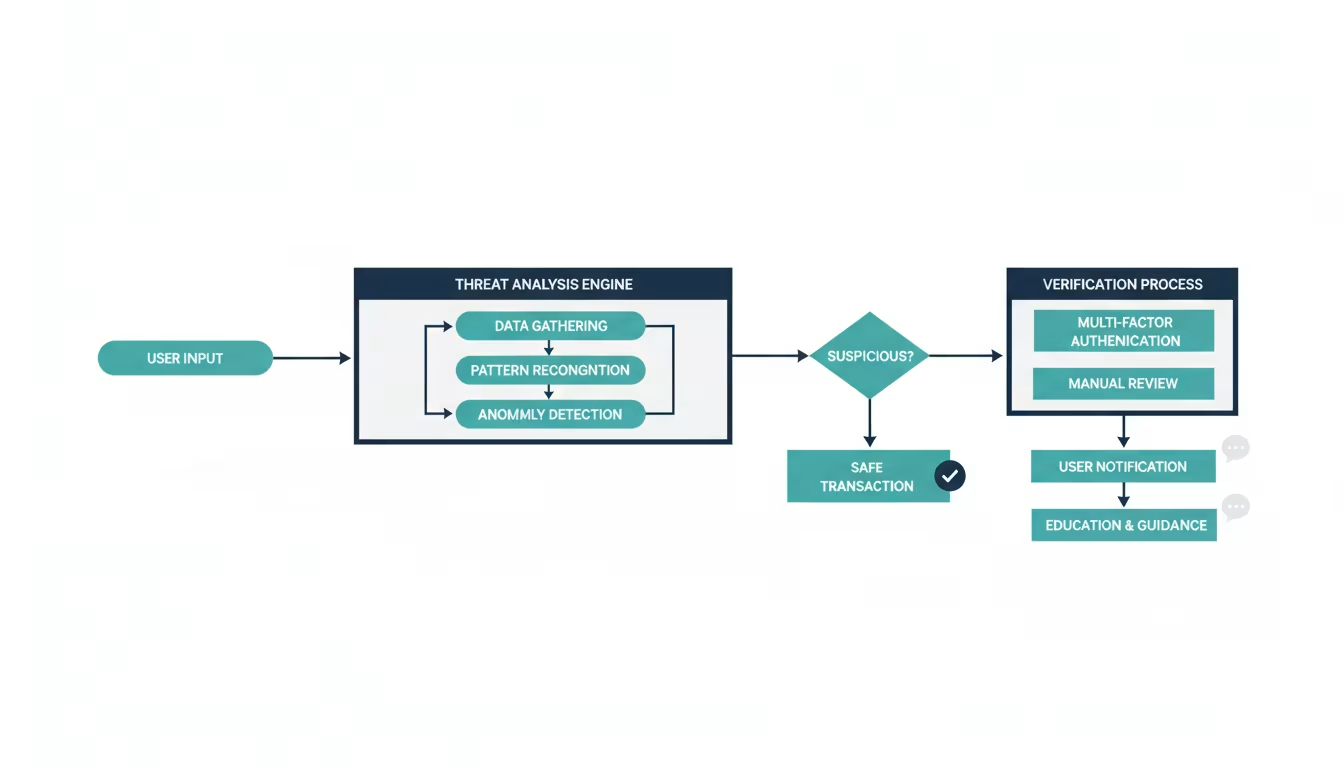

Proofpoint, Mimecast veya Barracuda gibi e-posta güvenlik gateway'leri kullanın. Bu sistemler makine öğrenmesi ile şüpheli e-postaları karantinaya alır. URL rewriting özelliği ile e-postalardaki tüm linkler kontrol sunucusu üzerinden geçer, tıklama anında tehdit analizi yapılır.

Açık kaynak alternatif: Proxmox Mail Gateway. SMTP seviyesinde spam filtreleme, virus taraması ve greylisting yapabilir. Yapılandırma: Web arayüzü > Mail Proxy > Options > Greylisting enable.

Security Awareness Training

Çalışanlara simüle phishing e-postaları gönderin ve yanıtları ölçün. KnowBe4, Cofense gibi platformlar kullanabilir veya kendi ortamınızı kurabilirsiniz. Gophish açık kaynak phishing simülasyon aracıdır: GitHub'dan indirin, kampanya oluşturun, hedef kullanıcı listesi yükleyin, sahte login sayfası tasarlayın.

Tıklama oranı %10'un üzerindeyse ek eğitim gereklidir. Raporlama butonu ekleyin: Outlook eklentisi ile kullanıcılar şüpheli e-postaları tek tıkla güvenlik ekibine iletebilir.

Email Authentication Protocols

BIMI (Brand Indicators for Message Identification) implementasyonu: Markanızın logosunu doğrulanmış e-postalarda gösterir. VMC (Verified Mark Certificate) alın, DNS'e BIMI kaydı ekleyin. Gmail ve Yahoo bu logoları e-posta listesinde gösterir, kullanıcı meşru e-postaları kolayca tanır.

MTA-STS ve TLS-RPT yapılandırın: E-postaların şifreli iletimi zorunlu hale gelir. .well-known/mta-sts.txt dosyası oluşturun: mode: enforce, mx: mail.yourdomain.com, max_age: 86400. TLS başarısızlık raporları [email protected] adresine gelir.

Incident Response ve Saldırı Sonrası Adımlar

Phishing Saldırısına Maruz Kaldıysanız

Bilgisayarı hemen ağdan ayırın (Wi-Fi kapat, ethernet kablosunu çıkar). Şifreleri başka bir güvenli cihazdan değiştirin. Banka kartını dondurun, bankayı arayarak işlemi bildirin. Kredi kartı ekstresini günlük kontrol edin.

Sistemde zararlı yazılım taraması yapın: Offline tarama için Kaspersky Rescue Disk veya Bitdefender Rescue CD kullanın. USB'ye yazdırın, BIOS'tan boot edin, full scan çalıştırın. Zararlı yazılım bulunursa sistemi format edin.

Log Analizi

Windows Event Viewer'da şüpheli aktiviteleri kontrol edin: eventvwr.msc çalıştırın > Windows Logs > Security. Event ID 4624 (başarılı login), 4625 (başarısız login), 4672 (admin ayrıcalıkları) loglarını inceleyin. Bilinmeyen IP adreslerinden gelen bağlantıları arayın.

PowerShell execution policy değişikliklerini tespit edin: Event ID 4104 (Script Block Logging). Get-WinEvent -LogName "Microsoft-Windows-PowerShell/Operational" komutunu çalıştırarak şüpheli scriptleri görüntüleyin.

İhbar ve Raporlama

Phishing sitelerini Google Safe Browsing'e bildirin: safebrowsing.google.com/safebrowsing/report_phish/. Anti-Phishing Working Group'a rapor edin: [email protected] adresine şüpheli e-postayı forward edin.

Türkiye'de BTK Siber Olaylara Müdahale Ekibi'ne bildirin:[email protected]. Phishing sitesinin domain'i .tr uzantılıysa TR Registry'ye [email protected] adresinden şikayet edin, domain 24 saat içinde askıya alınabilir.

Gelişmiş Tehdit Senaryoları

Man-in-the-Middle Phishing

Evilginx2 gibi araçlarla yapılan gelişmiş saldırılardır. Reverse proxy kullanarak gerçek site ile kullanıcı arasına girer, session cookie'lerini çalar. 2FA bile koruma sağlamaz çünkü real-time oturum devralma yapılır.

Korunma: FIDO2/WebAuthn tabanlı hardware token kullanın (YubiKey). Bu tokenler domain binding yapar, phishing sitesine kimlik doğrulama yapmaz. Tarayıcı WebAuthn API'si üzerinden gerçek domain'i kontrol eder.

QR Code Phishing

E-postalarda veya fiziksel ortamda sahte QR kodları kullanılır. Mobil cihazlar desktop sistemlerden daha az korumalı olduğu için hedef alınır. Kullanıcı QR kodu taratır, zararlı siteye yönlendirilir, mobil bankacılık bilgileri çalınır.

Korunma: QR kod okuyucusu uygulaması seçin, önce URL'yi gösterip onay istesin. iOS Kamera uygulaması varsayılan olarak bunu yapar. Android'de Kaspersky QR Scanner veya NeoReader kullanın.

Özet

Phishing saldırıları teknik bariyerlerden çok insan psikolojisini hedef alır, bu yüzden en güncel güvenlik yazılımları bile %100 koruma sağlayamaz. URL analizi, e-posta başlık kontrolü ve şüpheci yaklaşım en etkili savunma yöntemleridir. Teknik önlemler (SPF/DKIM/DMARC, 2FA, DNS filtreleme) katmanlı güvenlik oluşturur. Phishing simülasyonları ile personel farkındalığı sürekli test edilmeli ve güncellenmeli, çünkü saldırı teknikleri hızla evrim geçiriyor.

Sıkça Sorulan Sorular

HTTPS kullanan bir site phishing olabilir mi?

Evet, Let's Encrypt gibi ücretsiz sertifika otoriteleri herhangi bir domain için SSL verebilir. Saldırganlar garantii-bank.com gibi yanıltıcı domain'e kolayca HTTPS sertifikası alır. HTTPS sadece bağlantının şifreli olduğunu gösterir, sitenin meşru olduğunu garanti etmez.

Phishing e-postasındaki linke tıkladım ama şifre girmedim, risk var mı?

Link tıklama bile risk oluşturabilir. Drive-by download saldırılarında tarayıcı veya plugin açığı exploit edilerek zararlı yazılım yüklenebilir. Ayrıca IP adresiniz, tarayıcı fingerprint'iniz ve tıklama zamanınız kaydedilir, bu veriler spear phishing için kullanılır. Sistemi güncel tutun ve antivirus taraması yapın.

Mobil cihazlarda phishing tespiti daha zor mu?

Evet, mobil tarayıcılar URL'yi tam göstermez, ekran küçük olduğu için detayları fark etmek zorlaşır. Mobil e-posta istemcileri header bilgilerini göstermez. Uygulamalar içi tarayıcılar (WebView) güvenlik özelliklerinden yoksundur. Mobilde şüpheli linkleri masaüstünde açın veya URL checker servisleri kullanın.

Şirket e-posta adresinden phishing gelebilir mi?

E-posta hesabı ele geçirilmişse evet. Compromised account'tan gelen phishing çok etkilidir çünkü tanıdık kişiden gelir. E-posta imzası ve yazım stili kopyalanabilir. SPF/DKIM kayıtları geçerli olur çünkü e-posta gerçekten o sunucudan gönderilmiştir. Şüpheli istekleri telefon veya farklı kanal ile doğrulayın.

Password manager phishing'e karşı nasıl korur?

Password manager autofill özelliği domain eşleşmesi kontrolü yapar. facebook.com için kayıtlı şifreyi faceb00k.com sitesinde otomatik doldurmaz. Kullanıcı manuel kopyalayıp yapıştırabilir ama bu ekstra adım dikkat çeker. Ayrıca her site için benzersiz şifre kullanıldığından bir sitenin ele geçirilmesi diğerlerini etkilemez.

0 Yorum

Yorum Yaz