E-posta Güvenliği ve Şüpheli Mailleri Tespit Etme

E-posta saldırıları kurumsal güvenlik ihlallerinin %90'ından fazlasının başlangıç noktası. Phishing, malware dağıtımı ve sosyal mühendislik saldırılarının neredeyse tamamı e-posta kanalını kullanıyor. Şüpheli mailleri tanımlayabilmek, siber güvenliğin ilk savunma hattı.

E-posta Başlık Analizi

E-posta başlığı (header) göründüğünden çok daha fazla bilgi içeriyor. Gönderen adresi kullanıcı arayüzünde gösterilen değil, SMTP sunucusunun kaydettiği değer önemli.

Gerçek Gönderen Adresini Bulma

Gmail'de mailin sağ üstündeki üç noktaya tıklayıp "Orijinali göster"i seç. Outlook'ta mail açıkken Dosya > Özellikler yolunu kullan. Return-Path ve From satırlarını karşılaştır.

SPF, DKIM ve DMARC kayıtlarını kontrol et. Başlık bilgilerinde "spf=pass", "dkim=pass" ve "dmarc=pass" değerlerini ara. Bu üç değerden biri bile fail durumunda ise mail şüpheli kategorisindesin.

Received Satırlarını İzleme

E-posta hangi sunuculardan geçerek gelmiş, Received satırlarından takip edebilirsin. En alttaki Received satırı ilk gönderim noktası. IP adreslerini whois sorgularıyla kontrol et. Çin, Rusya veya bilmediğin hosting sağlayıcılarından gelen kurumsal mailler ciddi alarm.

Received: from unknown-host.example.com (185.234.219.41)

Received: from smtp.legitimate-company.com (40.107.221.35)İki Received satırını karşılaştır. İlk sunucu IP'si ile iddia edilen domain uyuşmuyor mu? Mail sahte.

URL ve Link Analizi Teknikleri

Maildeki linklere direkt tıklama. Önce fareyi üstüne getir, sol altta veya tooltip'te gerçek URL'yi gör. Görünen text ile gerçek hedef uyuşmuyorsa saldırı var demektir.

URL Shortener Tuzakları

bit.ly, tinyurl gibi kısaltılmış linkler gerçek hedefi gizler. unshorten.it veya urlex.org gibi servislere yapıştırıp gerçek hedefi öğren. Kurumsal maillerle gelen kısaltılmış linkler %95 şüpheli.

Homoglyph ve Typosquatting Saldırıları

microsoft.com yerine micr0soft.com (sıfır ile), google.com yerine goog1e.com (bir ile) gibi benzer domainler. Cyrillic karakterlerle microsоft.com (o harfi Cyrillic) kullanımı tarayıcıda normal görünür ama başka domain.

Domain adında tire (-) kullanımına dikkat et. microsoft-security.com, paypal-verification.com gibi adresler Microsoft veya PayPal'a ait değil. Resmi domainlerde subdomain kullanılır: security.microsoft.com gibi.

Subdomain Karmaşası

www.paypal.com.phishing-site.com adresinde paypal.com bir subdomain, asıl domain phishing-site.com. URL'de en sağdaki .com veya .net öncesi kısım gerçek domain. Bunu ayırt edememek en yaygın phishing tuzağı.

Ek Dosya Güvenlik Kontrolü

Ek dosya uzantılarını tam görüntüle. Windows varsayılan ayarlarında uzantıları gizler. Dosya Gezgini > Görünüm > Dosya adı uzantıları seçeneğini işaretle.

Tehlikeli Uzantı Listeleri

Çift uzantılı dosyalar: document.pdf.exe, invoice.xlsx.scr, photo.jpg.bat. Son uzantı gerçek dosya türünü belirler. .exe, .scr, .bat, .cmd, .vbs, .js uzantılı dosyalar doğrudan çalıştırılabilir kod içerir.

.docm, .xlsm, .pptm uzantıları makro içerebilen Office dosyaları. Makrolar VBA kodu çalıştırır, zararlı olabilir. Bilinmeyen kaynaklardan gelen makrolu dosyaları açma.

Dosya Hash Kontrolü

Windows PowerShell ile dosya hash'ini çıkar:

Get-FileHash -Path "C:\Downloads\dosya.pdf" -Algorithm SHA256Çıkan hash değerini VirusTotal.com'a yapıştır. 60+ antivirüs motoru sonucunu göreceksin. Herhangi bir motor zararlı diyorsa dosyayı açma.

Sosyal Mühendislik İşaretleri

Aciliyet ve korku yaratma en yaygın taktik. "Hesabınız 24 saat içinde kapatılacak", "Ödeme yapılmazsa yasal işlem", "Güvenlik ihlali tespit edildi" gibi başlıklar alarm vermeli.

Dilbilgisi ve İçerik Analizi

Kurumsal maillerde yazım hatası beklenmez. "Sayın müşterimiz" yerine "sayın müsteri", İngilizcede "your account" yerine "you're account" gibi basit hatalar şüphe yaratmalı.

Generic selamlamalar kullanımı: "Sayın müşteri", "Dear user" yerine resmi kurumlar adını kullanır. Bankan sana "Sayın Ali Yılmaz" diye hitap eder, "Sayın kullanıcı" demez.

Beklenmeden Gelen Talepler

Hiç beklemediğin dosya transferleri, şifre sıfırlama linkleri veya ödeme talepleri şüpheli. Kurumsal süreçlerde böyle şeyler dışarıdan mail yerine sistem üzerinden bildirilir.

E-posta Sunucu Ayarları

SPF kaydı DNS'te TXT olarak tanımlanır. Domain için yetkili mail sunucularını listeler:

v=spf1 ip4:192.168.1.0/24 include:_spf.google.com -all-all parametresi listedeki sunucular dışındaki gönderileri reddet demek. ~all ise soft fail, spam olarak işaretle ama reddetme anlamında. Kurumsal domainlerde -all kullanılmalı.

DMARC Policy Kontrolü

DMARC, SPF ve DKIM sonuçlarına göre ne yapılacağını belirler:

v=DMARC1; p=reject; rua=mailto:[email protected]; pct=100p=reject tüm başarısız mailleri reddet, p=quarantine karantinaya al, p=none sadece raporla demek. Güvenli domainlerde p=reject kullanılır.

Thunderbird ile Başlık Analizi

Thunderbird'de mail açıkken Ctrl+U kombinasyonu kaynak kodunu gösterir. Authentication-Results satırını bul:

Authentication-Results: mx.google.com;

spf=pass smtp.mailfrom=example.com;

dkim=pass [email protected];

dmarc=pass header.from=example.comÜç değer de pass ise mail güvenilir. Herhangi biri fail ise maili doğrudan silmek en güvenlisi.

Teknik Savunma Yöntemleri

Mail istemcinde uzak içerik yüklemeyi kapat. Outlook'ta Dosya > Seçenekler > Güven Merkezi > Güven Merkezi Ayarları > Otomatik İndirme yolunu izle. Tüm seçenekleri kapat.

Sanal Ortam Kullanımı

Şüpheli ekleri VirtualBox veya VMware üzerinde açabilirsin. Snapshot al, dosyayı test et, sisteme zarar verirse snapshot'a geri dön. Gerçek sistemin etkilenmez.

Sandboxie gibi sandbox yazılımları programları izole ortamda çalıştırır. any.run veya hybrid-analysis gibi online sandbox servisleri dosyayı yükleyip davranışını analiz eder.

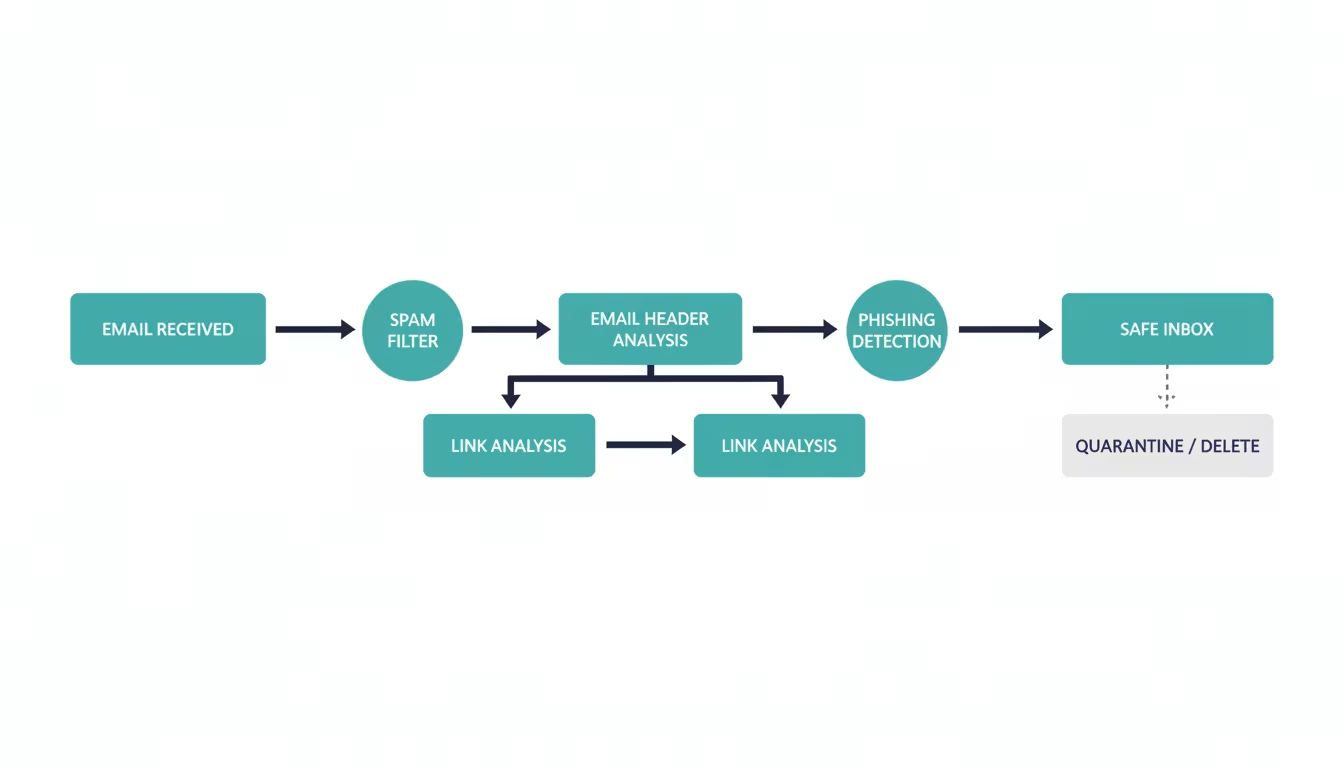

Mail Gateway Filtreleme

Kurumsal ortamlarda Proofpoint, Mimecast veya Barracuda gibi mail gateway çözümleri kullanılır. Bu sistemler makine öğrenmesi ile şüpheli mailleri önceden filtreler.

Açık kaynak alternatif olarak SpamAssassin ve ClamAV kombinasyonu kullanılabilir. SpamAssassin spam skorlaması, ClamAV zararlı yazılım taraması yapar:

spamassassin -t < mail.eml

clamscan --recursive /var/mail/Dikkat Edilmesi Gereken Kritik Noktalar

Reply-To adresi From adresinden farklıysa mail çok yüksek ihtimalle sahte. Cevap verdiğinde yanıt başka bir adrese gidiyor demek. Mail başlığında bu iki adresi mutlaka karşılaştır.

Office 365 kullanan kurumlarda phishing girişimleri Güvenlik ve Uyumluluk merkezinden raporlanabilir. Mail açıkken Diğer Eylemler > Güvenlik > Kimlik Avını Bildir yolunu kullan. Microsoft bu verileri analiz edip benzer mailleri otomatik engeller.

Gmail Advanced Protection programına kayıtlı hesaplar yalnızca fiziksel güvenlik anahtarı ile giriş yapılmasını zorunlu kılar. Yandex.Key, YubiKey gibi FIDO2 anahtarları phishing saldırılarını %100 engeller çünkü fake sitelere çalışmaz.

Mobil Cihazlarda Kontrol

Mobil mail uygulamaları full header gösterimi için uygun değil. iOS Mail'de maile uzun bas, Tümünü Taşı seçeneğinden Notes'a taşı. Notes'ta düz text olarak header'ı görebilirsin. Android Gmail'de mail açıkken üç nokta > Orijinali Göster'i kullan.

Özet

E-posta başlıklarındaki SPF, DKIM ve DMARC kontrolü şüpheli mailleri tespit etmenin en güvenilir yöntemi. URL'lerin gerçek hedefini kontrol etmeden asla tıklama, özellikle kısaltılmış linklere dikkat et. Ek dosyalarda çift uzantı kullanımı ve çalıştırılabilir dosya türleri (.exe, .scr, .bat) ciddi tehlike işareti. Mail gateway çözümleri ve sandbox ortamları kurumsal güvenlik için zorunlu hale geldi.

Sıkça Sorulan Sorular

SPF kaydı pass olsa da mail sahte olabilir mi?

Evet. SPF sadece mail sunucusunu doğrular. Saldırgan meşru bir mail hizmeti kullanıyorsa (Gmail, Outlook) SPF pass olur ama From adresi sahte yazılabilir. DMARC alignment kontrol edilmeli, yani SPF domain ile From domain eşleşmeli.

VPN kullanarak mail açsam daha güvenli olur mu?

Hayır. VPN ağ trafiğini şifreler ama zararlı ek dosyayı açarsan sisteme bulaşır. VPN phishing linklerine tıklamayı engellemez. Mail güvenliği için sandbox veya sanal makine kullan, VPN değil.

Mobil cihazlarda mail başlığını nasıl kontrol ederim?

iOS'ta maili Notes'a taşıyıp düz text görüntüle. Android Gmail'de "Orijinali Göster" seçeneğini kullan. Alternatif olarak maili kendinize iletin ve masaüstünde analiz edin. Mobil uygulamalar header analizi için yetersiz.

Zararlı mail açtıktan sonra ne yapmalıyım?

Ek indirmediysen ve linke tıklamadıysan sorun yok, maili sil. Ek indirdiysen derhal internet bağlantısını kes, tam sistem taraması yap. Link tıkladıysan şifre değiştir, banka hesaplarını kontrol et, IT departmanını bilgilendir.

Email gateway çözümü olmadan nasıl korunurum?

DNS seviyesinde filtering kullan: Cloudflare Gateway, Quad9 veya OpenDNS gibi servisler zararlı domainleri engeller. SpamAssassin ve ClamAV kombinasyonunu kendi mail sunucuna kurabilirsin. Gmail veya Outlook gibi büyük sağlayıcılar zaten güçlü filtreleme yapıyor.

0 Yorum

Yorum Yaz