Dosya Şifreleme Nedir ve Neden Gerekli

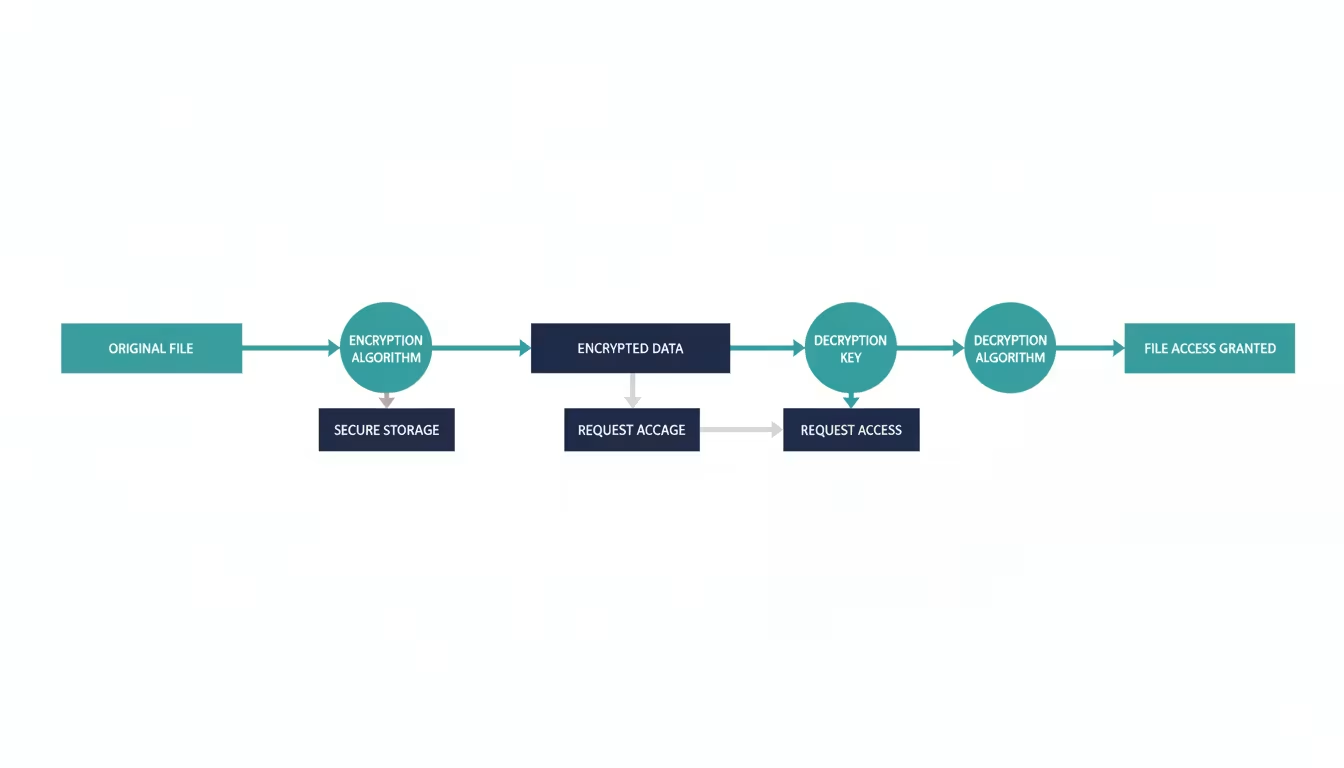

Dosya şifreleme, verilerinizi matematiksel algoritmalarla okunamaz hale getirip sadece doğru anahtar veya şifreyle açılabilir kılma işlemidir. Dizüstü bilgisayar çalınması, yetkisiz erişim veya bulut depolama güvenlik açıkları durumunda verileriniz korunmuş olur.

İşletim sistemi düzeyinde veya üçüncü parti yazılımlarla yapılabilir. Windows BitLocker ve EFS, Linux ise dm-crypt/LUKS ve GPG gibi araçlar sunar. Bu yazıda her iki platformda da dosya ve klasör şifreleme yöntemlerini anlatacağım.

Şifreleme Algoritmaları ve Temel Kavramlar

Simetrik ve Asimetrik Şifreleme

Simetrik şifrelemede aynı anahtar hem şifreleme hem şifre çözme için kullanılır. AES-256 en yaygın simetrik algoritmadır ve 256 bitlik anahtar uzunluğu sağlar. Hızlıdır ve büyük dosyalar için idealdir.

Asimetrik şifrelemede iki anahtar vardır: açık anahtar (public key) şifreleme için, özel anahtar (private key) çözme için kullanılır. RSA ve ECC bu kategoride yer alır. Genellikle küçük veriler veya anahtar değişimi için tercih edilir.

Tam Disk Şifrelemesi vs Dosya Bazlı Şifreleme

Tam disk şifrelemesi (FDE) tüm disk bölümünü şifreler. Sistem açılışında şifre girmeniz gerekir. Bilgisayar çalındığında en güvenli çözümdür çünkü tüm veriler korunur.

Dosya bazlı şifreleme sadece seçili dosya veya klasörleri şifreler. Daha esnek ama dikkatli olmazsanız geçici dosyalar veya log kayıtları açıkta kalabilir. Buluta yükleyeceğiniz hassas dosyalar için yeterlidir.

Windows'ta Dosya Şifreleme Yöntemleri

BitLocker ile Tam Disk Şifrelemesi

BitLocker yalnızca Windows Pro, Enterprise ve Education sürümlerinde bulunur. Home sürümünde yoktur. AES-128 veya AES-256 şifreleme kullanır ve TPM çipiyle entegre çalışabilir.

BitLocker'ı etkinleştirmek için: Dosya Gezgini'nde C: sürücüsüne sağ tıklayın, "BitLocker'ı aç" seçeneğini tıklayın. Şifrenizi veya akıllı kartınızı seçin. Kurtarma anahtarını mutlaka USB'ye veya Microsoft hesabınıza kaydedin. Şifreleme işlemi disk boyutuna göre 20 dakika ile birkaç saat arası sürebilir.

TPM olmayan bilgisayarlarda gpedit.msc açıp Bilgisayar Yapılandırması > Yönetim Şablonları > Windows Bileşenleri > BitLocker Sürücü Şifrelemesi > İşletim Sistemi Sürücüleri yoluna gidin. "Başlangıçta ek kimlik doğrulama iste" ayarını etkinleştirip "Uyumlu TPM olmadan BitLocker'a izin ver" kutusunu işaretleyin.

EFS (Encrypting File System) Kullanımı

EFS dosya veya klasör düzeyinde şifreleme sağlar. Windows 2000'den beri vardır ve NTFS dosya sistemi gerektirir. Kullanıcı hesabınıza bağlıdır, başka kullanıcı şifreli dosyayı açamaz.

Bir klasörü şifrelemek için: Klasöre sağ tıklayın > Özellikler > Genel sekmesinde "Gelişmiş" düğmesine tıklayın. "İçeriği korumak için verileri şifrele" kutusunu işaretleyin. "Değişiklikleri bu klasöre, alt klasörlere ve dosyalara uygula" seçeneğini seçip Tamam'a basın.

EFS sertifikanızı yedekleyin: certmgr.msc çalıştırın, Kişisel > Sertifikalar bölümünde EFS sertifikanıza sağ tıklayın, Tüm Görevler > Dışarı Aktar seçin. Özel anahtarı da dahil edip güçlü bir şifre belirleyin. PFX dosyasını güvenli yerde saklayın, sistem formatı sonrası verilerinize erişmek için gereklidir.

VeraCrypt ile Konteyner Oluşturma

VeraCrypt açık kaynaklı, ücretsiz ve TrueCrypt'in geliştirilmiş halidir. Windows, Linux ve macOS'ta çalışır. Şifreli konteyner dosyaları veya tam disk şifrelemesi yapabilir.

Yeni konteyner oluşturmak için: VeraCrypt'i açın, "Create Volume" düğmesine tıklayın. "Create an encrypted file container" seçin. Standard VeraCrypt volume seçeneğiyle devam edin. Konteynerin yerini ve adını belirleyin (örneğin D:\gizli.hc).

Şifreleme algoritması olarak AES, şifreleme algoritması SHA-512 seçin. Konteyner boyutunu belirleyin (5 GB gibi). Güçlü bir şifre girin, minimum 20 karakter önerilir. Format ekranında fareyi rastgele hareket ettirin, bu rastgelelik şifreleme anahtarı için kullanılır. Format başlayacak ve boyuta göre 5-30 dakika sürecektir.

Konteyneri bağlamak için: VeraCrypt'te listeden bir sürücü harfi seçin (K: gibi). "Select File" ile konteyner dosyanızı seçin. "Mount" düğmesine basıp şifrenizi girin. Artık K: sürücüsü olarak normal bir disk gibi kullanabilirsiniz. İşiniz bitince "Dismount" ile ayırın.

Linux'ta Dosya Şifreleme Yöntemleri

LUKS ile Tam Disk veya Partition Şifrelemesi

LUKS (Linux Unified Key Setup) Linux'ta standart disk şifreleme yöntemidir. Çoğu dağıtım kurulum sırasında tam disk şifrelemesi seçeneği sunar. Kurulumdan sonra da ek bölümleri şifreleyebilirsiniz.

Mevcut bir USB veya harici diski şifrelemek için (tüm veriler silinecek): Önce cryptsetup paketini yükleyin:

sudo apt install cryptsetup # Debian/Ubuntu

sudo dnf install cryptsetup # Fedora

Diski belirleyin ve LUKS konteyneri oluşturun:

lsblk # Disk adını bulun, örneğin /dev/sdb1

sudo cryptsetup luksFormat /dev/sdb1

# YES yazıp şifrenizi girin

sudo cryptsetup luksOpen /dev/sdb1 sifreli_disk

sudo mkfs.ext4 /dev/mapper/sifreli_disk

sudo mkdir /mnt/sifreli

sudo mount /dev/mapper/sifreli_disk /mnt/sifreli

Artık /mnt/sifreli dizinini kullanabilirsiniz. Kapatmak için:

sudo umount /mnt/sifreli

sudo cryptsetup luksClose sifreli_disk

GPG ile Dosya Şifreleme

GPG (GNU Privacy Guard) tek dosyaları şifrelemek için uygundur. Asimetrik veya simetrik şifreleme yapabilir. Tüm Linux dağıtımlarında varsayılan olarak gelir.

Simetrik şifreleme ile tek bir dosyayı şifrelemek:

gpg -c --cipher-algo AES256 gizli_dosya.pdf

# Şifrenizi iki kez girin

# gizli_dosya.pdf.gpg oluşacak

Şifreli dosyayı açmak için:

gpg -d gizli_dosya.pdf.gpg > gizli_dosya.pdf

Asimetrik şifreleme için önce anahtar çifti oluşturun:

gpg --full-generate-key

# RSA ve RSA seçin, 4096 bit

# İsim ve e-posta girin

# Güçlü bir parola belirleyin

Açık anahtarla şifrelemek için:

gpg -e -r "[email protected]" gizli_dosya.pdf

# gizli_dosya.pdf.gpg oluşur

Özel anahtarla şifre çözmek için:

gpg -d gizli_dosya.pdf.gpg > gizli_dosya.pdf

EncFS ile Klasör Şifrelemesi

EncFS şeffaf dosya sistemi şifrelemesi sağlar. Dropbox veya Google Drive'a senkronize edeceğiniz klasörler için idealdir. Şifreli ve şifresiz olmak üzere iki klasör kullanır.

Kurulum ve kullanım:

sudo apt install encfs # Debian/Ubuntu

mkdir ~/sifreli_klasor ~/acik_klasor

encfs ~/sifreli_klasor ~/acik_klasor

# İlk kullanımda 'p' basarak önceden yapılandırılmış modu seçin

# Şifrenizi girin

Artık ~/acik_klasor içine koyduğunuz her şey otomatik olarak şifrelenerek ~/sifreli_klasor içinde saklanır. Buluta ~/sifreli_klasor klasörünü senkronize ederseniz verileriniz şifreli olarak yüklenir.

Klasörü kapatmak için:

fusermount -u ~/acik_klasor

Tekrar açmak için aynı encfs komutunu çalıştırın ve şifrenizi girin.

OpenSSL ile Komut Satırı Şifreleme

OpenSSL hem şifreleme hem de sertifika işlemleri için kullanılır. Hızlı şifreleme ihtiyacında komut satırından kullanabilirsiniz.

Dosya şifrelemek için:

openssl enc -aes-256-cbc -salt -pbkdf2 -in dosya.txt -out dosya.txt.enc

# Şifrenizi iki kez girin

Şifreyi çözmek için:

openssl enc -aes-256-cbc -d -pbkdf2 -in dosya.txt.enc -out dosya.txt

-pbkdf2 parametresi anahtar türetme fonksiyonunu güçlendirir ve brute-force saldırıları zorlaştırır. -salt parametresi her şifrelemeyi benzersiz kılar, aynı dosyanın farklı zamanlarda farklı şekilde şifrelenmesini sağlar.

Dikkat Edilmesi Gerekenler

Şifre Yönetimi

Güçlü şifre minimum 16 karakter, büyük-küçük harf, rakam ve özel karakter içermelidir. Kolay tahmin edilebilir kelimeler, doğum tarihleri veya sıralı karakterler kullanmayın. Her şifreleme için farklı şifre kullanırsanız bir şifrenin ele geçirilmesi diğerlerini etkilemez.

Şifre yöneticisi kullanın: KeePassXC, Bitwarden veya 1Password gibi. Şifrelerinizi elle tutmanız gerekmez ve güvenli şekilde senkronize edilir. Ana şifrenizi unutursanız verilerinizi kurtarmanız imkansızdır, bu yüzden kurtarma anahtarlarını mutlaka yedekleyin.

Yedekleme Stratejisi

Şifreli verilerinizi mutlaka yedekleyin. Disk arızası veya şifre kaybı durumunda kurtarma şansınız olmaz. Yedekleme yaparken şifreli haliyle yedekleyin, buluta açık veri yüklemeyin.

3-2-1 kuralını uygulayın: 3 kopya, 2 farklı ortam (SSD ve HDD), 1 uzak lokasyon (bulut veya başka fiziksel mekan). BitLocker ve LUKS kurtarma anahtarlarını güvenli bir yere, tercihen kağıda yazdırıp kasada saklayın.

Performans Etkileri

Şifreleme CPU kullanır ama modern işlemcilerde AES-NI donanım hızlandırma olduğu için etki minimumdur. Intel 2010 sonrası, AMD 2013 sonrası işlemcilerin çoğunda vardır. Linux'ta şu komutla kontrol edin:

grep aes /proc/cpuinfo

SSD'lerde şifreleme performans kaybı %2-5 civarındadır. HDD'lerde bu oran %10'a kadar çıkabilir çünkü CPU şifreleme hızı disk hızından fazladır. Laptop'ta tam disk şifrelemesi pil ömrünü %5-10 azaltabilir.

Güvenlik Açıkları ve Önlemler

Hibernation (hazırda bekletme) modu RAM içeriğini diske yazar. Şifreli disk açıkken hibernation yaparsanız şifreleme anahtarı disk üzerinde kalabilir. BitLocker ve LUKS'te hibernation dosyasını da şifreleyebilirsiniz ama en güvenli yöntem hibernation'ı tamamen kapatmaktır.

Cold boot saldırıları RAM'deki anahtarları hedef alır. Bilgisayarınızı kapatmadan kilitli bırakırsanız, RAM hala şifreleme anahtarlarını içerir. Kritik durumlarda bilgisayarı tamamen kapatın, uyku modunda bırakmayın.

Tuş kaydedici (keylogger) yazılımları şifrelerinizi çalabilir. Güncel antivirus kullanın ve ekran klavyesi ile şifre girerek fiziksel keylogger'lara karşı korunun. İki faktörlü kimlik doğrulama ekleyin: YubiKey gibi donanım anahtarları en güvenli seçenektir.

Özet

Windows'ta BitLocker tam disk, EFS dosya düzeyinde, VeraCrypt ise çapraz platform konteyner şifrelemesi sağlar. Linux'ta LUKS disk bölümleri, GPG tek dosyalar, EncFS ise senkronize klasörler için uygundur. Her yöntemin kullanım senaryosu farklıdır, ihtiyacınıza göre seçim yapın.

Şifreleme tek başına yeterli değildir. Güçlü şifre, düzenli yedekleme ve kurtarma anahtarı yönetimi kombinasyonu gerekir. OpenSSL ve GPG'yi betiklerle otomatikleştirerek düzenli şifreleme rutini oluşturabilirsiniz. Donanım şifreleme desteği varsa mutlaka etkinleştirin, performans kaybı ihmal edilebilir düzeydedir.

Bulut hizmetlerine yüklemeden önce EncFS veya VeraCrypt ile şifreleyin. Sağlayıcıların "zero-knowledge" iddialarına tam güvenmeyin, istemci tarafı şifreleme kontrolü sizdedir. Kritik veriler için düzenli şifre değiştirme ve erişim logu tutma politikası uygulayın.

Sıkça Sorulan Sorular

Windows Home sürümünde BitLocker olmadan tam disk şifrelemesi yapabilir miyim?

Evet, VeraCrypt ile sistem diskini şifreleyebilirsiniz. Kurulum sırasında "Encrypt the system partition or entire system drive" seçeneğini kullanın. BitLocker kadar entegre değildir ama aynı güvenlik seviyesini sağlar. Alternatif olarak DiskCryptor da ücretsizdir.

Şifrelenmiş dosyaları buluta yüklemek güvenli midir?

Kendiniz şifrelediyseniz evet. VeraCrypt konteyneri veya GPG ile şifrelenmiş dosyayı Google Drive'a yüklerseniz Google içeriği okuyamaz. Bulut sağlayıcısının kendi şifrelemesine güvenmeyin, çünkü anahtarlar onlarda olur. Boxcryptor veya Cryptomator gibi araçlar bulut klasörlerini otomatik şifreler.

LUKS şifreli diski Windows'ta açabilir miyim?

Hayır, LUKS Windows'ta doğal olarak desteklenmez. LibreCrypt (eski adıyla DoxBox) gibi üçüncü parti yazılımlar deneysel destek sunar ama kararsızdır. Çapraz platform kullanım için VeraCrypt tercih edin, hem Windows hem Linux'ta sorunsuz çalışır.

EFS şifreli dosyalarımı başka bir bilgisayara taşıyabilir miyim?

EFS sertifikanızı dışarı aktarıp yeni bilgisayara içeri aktarırsanız açabilirsiniz. certmgr.msc'den sertifikanızı PFX formatında dışarı aktarın, özel anahtarı dahil edin. Yeni sistemde PFX dosyasını çift tıklayıp şifresini girerek sertifikayı yükleyin. Sistem formatı öncesi mutlaka sertifikayı yedekleyin.

Şifreleme algoritması olarak AES-128 mi AES-256 mı seçmeliyim?

AES-256 teorik olarak daha güvenlidir ama pratikte AES-128 de kırılamaz düzeydedir. Performans farkı minimal, özellikle AES-NI desteği varsa. Paranoyak güvenlik istiyorsanız AES-256, aksi halde AES-128 yeterlidir. VeraCrypt'te birden fazla algoritma zincirleyebilirsiniz: AES(Twofish(Serpent)) gibi, ancak bu performansı %30-40 düşürür.

0 Yorum

Yorum Yaz